楽天でんきの値上げでどうする?

2022年6月より、楽天でんきが値上げされます。

SPUの見直しもあり、電気をどうするかを考えないと。。。という事でちょっと調べてます。

どう比較するか

燃料の高騰に従って、各電力会社も電気料金が上がっていきますが、燃料調整費で調整する事、新電力も地域電力会社(東京電力とか関西電力とかね)に準じた燃料調整費を加算していく事から、燃料調整費や再エネなんとか金とかはとりあえず考えないようにします。

素の電気料金(基本料金と従量料金)を比較

比較してみます。

以前東京電力と楽天でんき(東京電力管内)を比較したのはこちらの記事

garapappa.hatenablog.com

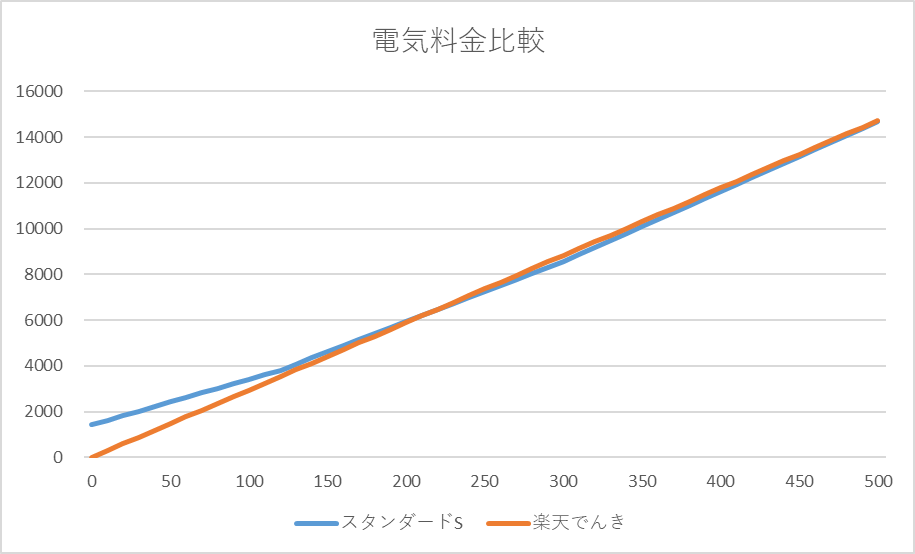

契約アンペアが50Aの時、横軸が使用量(KWh)で縦軸が電気料金です

50Aだと値上げ後はほぼ東京電力と変わらず。使用量が多くなると高くなってしまう

210Kwhくらいまでは、基本料金がなしというのも効いていて楽天でんきのほうがほんのわずか安いのですがそれ以降は東京電力の方が安くなってしまいます。

40A契約だとこれが120Kwh以上から東京電力のほうが安くなるという計算です。

契約アンペアが高く使用量が少ない場合はまだ楽天でんきのほうがわずかに安い

という事で、50A契約で200KWh前後の使用量の我が家は微妙なラインなのです。

特に乾燥洗濯機を導入した最近では楽天でんきの方が高くつきそうな予感。。。

その他燃料調整費の上限がなくなるリスク

今回の値上げと合わせて燃料調整費の上限がなくなる事で、ますますの価格差が出てくる可能性があります。

住宅ローン控除は初年度も2年目以降もe-taxで行うといいよ

昨年初年度の住宅ローン控除をチャレンジして味を占めたので、

今年も2年目以降の住宅ローン控除をe-taxで行ってみました。

garapappa.hatenablog.com

e-taxのシステムも進んですこーしずつ便利になってきています。

去年と比べて何が変わった?

色々と変わったみたいですが私の観測範囲内で

スマホで源泉徴収票を写して自動入力(つかわず)

スマホで確定申告するのに、カメラで源泉徴収票を撮影して自動入力してくれるようになったらしい。

www.nta.go.jp

登記事項証明書が不要で不動産番号を記載すればよいらしい

登記事項証明の添付が不要となったようです。

国税関係手続における添付書類の省略に向けた取組について|国税庁

昨年までは、原本を法務局から入手する方法のほかに

照会番号を取得して入力する事でオンラインですべてできるようになっていましたが

garapappa.hatenablog.com

今年はさらに不動産番号を入力するだけでよいらしい。

私は2年目なので登記事項証明書不要なのですが、これ不動産番号あれば手数料もかからず手間もいらないよ。

(300円ちょっとかかってたのが不要)

不動産番号は一度登記事項証明書を取っていればそれを見てわかるし、登記の時にもらう登記識別情報通知とかでわかります。

また↑の登記情報提供サービスで検索する事が出来そうです。

なんかここがわかりやすいです

不動産番号とはなに?その調べ方まで解説します。

ICカードソフト(JPKI)が不要!!

これが一番の進歩!

スマホのマイナポータルとQRコードで連携できるようになりました。

1.スマホにマイナポータルインストール(してるよね)

2.PCの確定申告コーナーからQRコード表示

3.スマホのマイナポータルの「2次元バーコード読取」からカメラを起動してQRコードを読み取る

4.マイナンバーカードをスマホに認識させる

5.あら不思議、PCで認識

ちょっとわかりにくいとかこまごまありますが、断然便利です。

・わけわかんないJPKIソフトをスマホやPCにインストールする必要なし

(これ苦労したんだよね)

・恐怖のIE11縛りもなし(JPKIソフトの制約だったはず)

・PCにBluetoothなくてもOK

・入力はスマホより断然入力しやすいPCで

・昨年のデータを読み込んで入力省略

(2年目も床面積だとか持ち分とか結構記載する場所が多いから過去データを利用するのは便利)

まぁ、つまりはJPKIという腐ったソフトをインストールする必要がないというのが最大メリットです。

用意するもの

PC(タブレットとかでもいいんじゃない?)

ブラウザが動作すればいいはずです。

【確定申告書等作成コーナー】-作成コーナートップ

確定申告書作成コーナーにブラウザ(ChromeまたはEdge)でアクセスすればいいです。

マイナンバーカード

各種申告用の証明書

2年目以降は基本的にほとんどのものが提出不要です

またマイナポータル連携で自動的につながるようにもなるそうです。

国税庁からのお知らせ <マイナポータルから控除証明書等を取得!>:令和2年分 確定申告特集

住宅ローンの残高証明(e-taxは提出不要)

これ、一部の銀行ではマイナポータルの「もっとつながる」連携によって残高が連携されて入力もいらなくなるらしい

火災保険とか生命保険とかの控除証明書(e-taxは提出不要)

これも「もっとつながる」連携で簡単になるらしい

医療費控除の計算書

っていうか計算するための領収書とか。

現在は紙での提出でも不要ですが、明細を求められたら提出必要があるので取っておく必要はあります

これ、健康保険とつながって医療費控除計算できるらしい(今年は対象じゃなかったらやらなかったけど)

連携先がどんどん増えれば、最初に一度登録したら翌年から自動連係って事も出来るようになるのか。。。

個人情報が怖いとかありますが、便利になるのよね。

これはいい!壁一面を磁石のくっつくホワイトボードにしたら色々捗った

リビングのテーブル横の壁、一面をホワイトボードにしてみました。

こんな感じ。高さ180cm幅160cmくらいです。

(ちょっとテーブルは片づけてますが)

・ちょいちょいメモ書いたり

・プリントやお知らせをちょっと磁石で張り付けたり

・落書きしてみたり

なかなか重宝します。

ホワイトボードが欲しい

在宅勤務が続き、ちょっとしたメモ書きとか、備忘録とか、思考整理のために書いたり消したりできると便利だなぁ

とか

子どものプリントとか、点検とかのお知らせとかを貼ったり

とか

家族の連絡

とか

子どもの落書き

とかとかいろいろ使えて便利です。

どんなホワイトボード

でっかいホワイトボードが欲しい。

ってことで、いろいろ探してみました

会社の会議室とかに良く置いてある足が付いたやつは嵩張る

結構重いし、足の分がかさばります。コロがついてて動かせるのはいいんですが

壁掛けタイプは重い

これも思い、脚付きのやつもそうですが、磁石が付く鉄製ですから壁かけるにしても固定を工夫しなければなりません

シールで貼るタイプは磁石が付かない

これが一番よさそうですが磁石が付くやつがなかなかありません。

マグネットタイプは鉄面に貼り付けるタイプ

磁石が付くものでさがすと、マグネットタイプというのが出てきます。

ただ、これは冷蔵庫とかホワイトボード面とかあらかじめ磁石が付くような面に貼り付けるタイプのようです。

これじゃだめだ。

そんななか見つけたのはシールタイプで磁石が付くこいつ。

ホワイトボード面の裏側にスチール紛と糊がついており、100均とかのマグネットが付きます。

約90cm×180cmで1万円弱。

柱部分を除いて高さ190cmくらい、幅160cmくらいに貼りたかったので、2セット購入。

160cmにカッターでカットして2枚貼りました。

貼り方

取扱いに注意する

薄いし折り目が付きやすいので、広げたり貼ったりするときに注意が必要です。

カッターで簡単にカット

薄いので結構簡単にカッターでカットできます。

貼るときは二人がかりで

一人で貼るのはちょっと大変。

二人がかりで一人がロールをもって、もう一人が貼って裏紙をはがしてとやるとスムーズにはれます。

よかった事・悪かった事

やっぱりでっかいホワイトボードはめちゃ便利

すぐに書いたり消したりできるし大きなサイズなので書きたいものがあるときに、大概消したりせずに書き込めますし、書くところを見つけるのも簡単です。

磁石がくっつくのでちょっとしたチラシなんかを貼り付けるのに便利

100均の棒型のマグネットが便利です。ちょっとしたお知らせとか

磁石が付くのは便利、磁石付きのマーカやイレーサーの置き場に困らない

磁石付きのマーカやイレーサーは充分付きます。

貼り付けておけばなくしたりせずすぐに使えます。

磁石の付きが弱いので、マグネットや貼るものの工夫が必要

薄くて軽くするため、スチール部分が少なくしているためか磁石の付きが悪いです。

かなり強力な磁石か、貼り付け面が広い磁石じゃないと落ちてきます。

あとは紙を重ねて何枚もは貼り付けられません。2~3枚くらいまでですね。

結構値段が張る

磁石が付かないホワイトボードシートと比べたら結構します。

どれくらい持つのかにもよりますが。

LubuntuにDocker入れてコンテナ管理してみよか。まずはHomeAssistantからだ。

という事で、Dockerおよびdocker-composeを入れます。

そんでもって、HomeAssistantを入れます。

LOOX UにLubuntu入れてやりたかった事の一つがこれ

まずは環境

Dockerをインストールしてみよう

まずは公式の通りに入れようとするが、64bitが前提だよ

これが公式かな、これの通りに入れていきますか?

Install Docker Engine on Ubuntu | Docker Documentation

あれ?だめじゃん。基本的にDockerは64ビットなのね。

なので、普通にaptで入れる。

少し古いバージョンのようですが、何とか動くような気がします。

参考:

Dockerをネットブックで動作させたい | ふわりのサイト

sudo apt update sudo apt upgrade sudo apt install -y docker.io docker-compose sudo usermod -aG docker $USER sudo systemctl enable docker -- 確認 docker --version docker-compose --version docker run hello-world

チョー簡単な解説

OSとか最新版にして、docker.ioとdocker-composeをインストール

カレントユーザでdokerコマンド使えるようにして自動起動

dockerとdocker-composeのバージョン表示してインストールされてるかを確認してhello-world動かしてみる

ホームアシスタント(Dockerイメージ)を入れる。

hass.ioとHomeAssistant

HomeAssistantを見ると必ずといって出てくるhass.io。

HomeAssistantのディストリビューションの一つみたいなもんですがみんなおすすめなんですよね。

一回ちょっと苦労して入れてみたはいいんですが、ちょっと重くて諦めました。

色々プラグインを入れたりできるので便利そうですが、通常時(なにもしてないとき)にLOOXUのファンがブンブン唸っているのはね。。。

ということでノーマル(?)のHomeAssistantを入れる

公式の手順書(DOCKER COMPOSE)

Linux - Home Assistant

docker-composeで呼び出し管理するので、手順通りに適当なディレクトリにdocker-compose.yml作ります。

configのフォルダを指定する事で、configuration.yamlとか設定ファイルを直接触れます。

とりあえずカレントディレクトリ以下のHomeAssistantというフォルダにします(起動時に勝手に作ってくれる)

version: '3'

services:

homeassistant:

container_name: homeassistant

image: homeassistant/home-assistant:stable

volumes:

- ~/HomeAssistant:/config

- /etc/localtime:/etc/localtime:ro

restart: unless-stopped

network_mode: host以下コマンドで、インストール・起動。

docker-compose up -d

ブラウザでhttp://サーバアドレス:8123と叩くと画面が出ます。

初回はユーザ・パスワード・住所等を指定する画面が出るので設定するとログイン画面が出てきます。

自動的に検出されるデバイスもあります。

GoogleHome(Cast側のみ)となんとF660Aも検出されてますね。

という事で、設定を行っていきます

(続く)

SoftEtherVPNサーバを立てて外からアクセスできるようにする【Lubuntu18.04 on LOOX U】

せっかくLubuntuを入れて常時接続サーバとしたLOOX U

今度はVPNサーバを立てて、外出先から安全に接続できるようにしてみます。

LOOX U無線LAN接続でVPN、ちょっとはまったところもあるので覚書

- 初めに

- VPNを導入しよう

- ポート開放

- クライアントからつないでみる

- まとめ

初めに

VPN(Virtual Private Network)とは

今時VPNと呼んでいるほとんどがInternet VPNと思いますが、企業内のLANとか家庭内LANとか(イントラネット)とを公衆回線(インターネット)を用いて仮想的に専用線のように接続する技術です。(あんまり説明になってない...)

VPNでなにがやりたいの?

一言にVPNといっても色々な接続形態や方法がありますが、やりたいのは外部からおうちのLANにアクセスして、デスクトップPCとかNASとかにアクセスしたいわけです。

イメージこんな感じ

外出先のノートPCやスマホからサーバ(LOOXU)経由で自宅LANにアクセスします。

物理的にはインターネット経由でサーバ(LOOXU)に接続するのですが、あたかも家の中からアクセスするように(VPNサーバをルータとして)アクセスできます。

VPNでなにができるか・何が嬉しいか

VPNでつなげるとこんないいことがあるよ!って事を洗い出してみましょう

VPNの特徴としては、外からつないで家の中のローカルLANと同じような環境で接続できるってのがあります。

これの何が嬉しいかというと

家庭内LAN(private network)につながっている機器にアクセスできる

家の中にいるのと同様に、デスクトップPCやNASに接続できる。

WOLでデスクトップ起動して、VNCで操作したり、NASにマウントしたりすることができます。

garapappa.hatenablog.com

VPNを導入しよう

環境

VPNサーバ LOOX U/C30

LOOX U/C30 OS Lubuntu18.04.5 LTS 32bit版

garapappa.hatenablog.com

内臓無線LAN接続

固定IPを割り振っています。(F660Aの設定)

garapappa.hatenablog.com

ソフトウエア

いくつかVPNソフトはありますが、高機能で性能もよさそげなSoftEtherを導入します。

SoftEther VPN

ja.softether.org

ダウンロード手順とかは後程

インストール

概要

以下の感じでインストールしていきます

・SoftEhterのダウンロード

・SoftEhterインストール

・SoftEther自動起動設定

・VPNサーバの設定(vpncmd)

・仮想HUB(ネットワーク)の設定

SoftEherVPNのダウンロード

以下からダウンロードしてます。

SoftEther ダウンロード センター

LOOX Uは32bitなので

ダウンロードするソフトウェアを選択

SoftEther VPN (Freeware)

コンポーネントを選択

SoftEther VPN Server

プラットフォームを選択

Linux

CPU を選択

Intel x86 (32bit)

と選んで検索されたrtm版の最新ビルドを選びます。

2021/3/11現在での最新版は

SoftEther VPN Server (Ver 4.34, Build 9745, rtm)

softether-vpnserver-v4.34-9745-rtm-2020.04.05-linux-x86-32bit.tar.gz (6.74 MB)

[Non-SSL (HTTP) Download Link] Try this if the above link fails because your HTTP client doesn't support TLS 1.2.

リリース日: 2020-04-05 <最新ビルド>

バージョン更新履歴 (ChangeLog)

言語: English, Japanese, Simplified Chinese

OS: Linux, CPU: Intel x86 (32bit)

(Linux Kernel 2.4 / 2.6 / 3.x / 4.x)

SoftEhterインストール

参考:

7.3 Linux へのインストールと初期設定 - SoftEther VPN プロジェクト

ルートユーザで実行する

sudo su -

インストールフォルダを/usr/local/vpnserverにするので、/usr/localへ移動

cd /usr/local

パッケージファイルの展開

ダウンロードしたものを/tmpに置いた場合

tar xzvf /tmp/softether-vpnserver-v4.34-9745-rtm-2020.04.05-linux-x86-32bit.tar.gz

makeの実行

cd vpnserver make

そうすると ./.install.shが実行されます。

まずは使用権許諾契約書の表示・同意を聞かれるので1の選択を複数回行うとvpnserverプログラムの生成が行われます。

プログラム生成が行われると自動的にチェックコマンドが実行されるので、チェック結果がすべて〇となって

すべてのチェックに合格しました。このシステム上で SoftEther VPN Server / Bridge が正しく動作する可能性が高いと思われます。

と表示されればOKです。

SoftEther自動起動設定

自動起動設定を行います。

ここもルートユーザで行います。

/etc/init.d/vpnserverファイルを作成します。

手順書と違うところ

・statusがないので、ロックファイルがある場合はrunningて表示するような簡易版

・Lutunts18はchkconfigがないためupdate-rc.dをつかうようなヘッダの設定を行う

内容

#!/bin/sh ### BEGIN INIT INFO # Provides: vpnserver # Required-Start: $local_fs $network # Required-Stop: $local_fs $network # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Short-Description: SoftEther VPN RTM # Description: Start vpnserver daemon SoftEther VPN Server ### END INIT INFO DAEMON=/usr/local/vpnserver/vpnserver LOCK=/var/lock/subsys/vpnserver test -x $DAEMON || exit 0 case "$1" in start) $DAEMON start touch $LOCK ;; stop) $DAEMON stop rm $LOCK ;; restart) $DAEMON stop sleep 3 $DAEMON start ;; status) if [ -e $LOCK ]; then echo "vpnserver is running." else echo "vpnserver is not running." fi ;; *) echo "Usage: $0 {start|stop|status|restart}" exit 1 esac exit 0

実行権限付与

chmod 755 /etc/init.d/vpnserver

サービスの登録

update-rc.d vpnserver defaults

自動起動の設定

systemctl enable vpnserver

サービスの起動・終了

systemctl start vpnserver systemctl stop vpnserver

VPNサーバの設定(vpncmd)

SoftEtherのドキュメント

7.4 初期設定 - SoftEther VPN プロジェクト

ではGUI(WIndowsにインストールして利用)前提ですが、コマンドでも行えます。

GUIでの説明とともにコマンドをあるので、基本的にこの順番でコマンドを打って設定していきます。

vpncmdの起動

/usr/local/vpnserver/vpncmd

vpncmd コマンド - SoftEther VPN コマンドライン管理ユーティリティ SoftEther VPN コマンドライン管理ユーティリティ (vpncmd コマンド) Version 4.34 Build 9745 (Japanese) Compiled 2020/04/05 23:39:56 by buildsan at crosswin Copyright (c) SoftEther VPN Project. All Rights Reserved. vpncmd プログラムを使って以下のことができます。 1. VPN Server または VPN Bridge の管理 2. VPN Client の管理 3. VPN Tools コマンドの使用 (証明書作成や通信速度測定) 1 - 3 を選択: 1 接続先の VPN Server または VPN Bridge が動作しているコンピュータの IP アドレスまたはホスト名を指定してください。 'ホスト名:ポート番号' の形式で指定すると、ポート番号も指定できます。 (ポート番号を指定しない場合は 443 が使用されます。) 何も入力せずに Enter を押すと、localhost (このコンピュータ) のポート 443 に接続 します。 接続先のホスト名または IP アドレス: サーバーに仮想 HUB 管理モードで接続する場合は、仮想 HUB 名を入力してください。 サーバー管理モードで接続する場合は、何も入力せずに Enter を押してください。 接続先の仮想 HUB 名を入力: VPN Server "localhost" (ポート 443) に接続しました。 VPN Server 全体の管理権限があります。

仮想HUBの作成

最初から DEFAULTという仮想HUBができているのでこれを使うのもいいが、あえて別のものを作成

コマンド

大文字小文字はどっちでもいいらしい

以下の順でコマンドを実行。引数も指定できるがコマンドをたたくと対話型でパラメータを聞いてくる

| 仮想HUBのリスト | HubList |

| 仮想HUBの削除 | HubDelete |

| 仮想HUBの作成 | HubCreate |

| 仮想HUBへ移動 | hub ハブ名 |

DEFAULTハブを確認して削除したのち、新しいHUBを作成する

VPN Server>HubList HubList コマンド - 仮想 HUB の一覧の取得 項目 |値 ----------------+------------------- 仮想 HUB 名 |DEFAULT 状態 |オンライン 種類 |スタンドアロン ユーザー |0 グループ |0 セッション |0 MAC テーブル |0 IP テーブル |0 ログイン回数 |0 最終ログイン日時|2021-03-11 20:31:23 最終通信日時 |2021-03-11 20:31:23 転送バイト数 |0 転送パケット数 |0 コマンドは正常に終了しました。 VPN Server>HubDelete HubDelete コマンド - 仮想 HUB の削除 削除する仮想 HUB の名前: DEFAULT コマンドは正常に終了しました。 VPN Server>HubCreate TEST HubCreate コマンド - 新しい仮想 HUB の作成 パスワードを入力してください。キャンセルするには Ctrl+D キーを押してください。 パスワード: ******** 確認入力 : ******** コマンドは正常に終了しました。 VPN Server>HubList HubList コマンド - 仮想 HUB の一覧の取得 項目 |値 ----------------+------------------- 仮想 HUB 名 |TEST 状態 |オンライン 種類 |スタンドアロン ユーザー |0 グループ |0 セッション |0 MAC テーブル |0 IP テーブル |0 ログイン回数 |0 最終ログイン日時|2021-03-12 05:53:26 最終通信日時 |2021-03-12 05:53:26 転送バイト数 |0 転送パケット数 |0 コマンドは正常に終了しました。 VPN Server>hub TEST Hub コマンド - 管理する仮想 HUB の選択 仮想 HUB "TEST" を選択しました。 コマンドは正常に終了しました。

グループ・ユーザの作成

接続するためのグループ・ユーザ/パスワードを作成します。

グループは作成しなくても可能

コマンド

| グループ作成 | GroupCreate |

| ユーザ作成 | UserCreate |

| パスワード設定 | UserPasswordSet |

| ユーザ一覧 | UserList |

VPN Server/TEST>UserCreate UserCreate コマンド - ユーザーの作成 ユーザー名: test 参加するグループ名: ユーザーの本名: ユーザーの説明: コマンドは正常に終了しました。 VPN Server/TEST>UserPasswordSet UserPasswordSet コマンド - ユーザーの認証方法をパスワード認証に設定しパスワード を設定 ユーザー名: test パスワードを入力してください。キャンセルするには Ctrl+D キーを押してください。 パスワード: ******** 確認入力 : ******** コマンドは正常に終了しました。 VPN Server/TEST>UserList UserList コマンド - ユーザー一覧の取得 項目 |値 ----------------+-------------- ユーザー名 |test 本名 | 所属グループ |- 説明 | 認証方法 |パスワード認証 ログイン回数 |0 最終ログイン日時|(なし) 有効期限 |無期限 転送バイト数 |0 転送パケット数 |0 コマンドは正常に終了しました。

L2TP/IPsecの設定を行う

iOS、Android、MacOS X、Windows等で標準でサポートされているL2TP/IPsec VPNプロトコルで接続します。

初期では無効になっているため、設定を行います

IPsecEnable

PN Server/TEST>IPsecEnable /L2TP:yes /L2TPRAW:no /ETHERIP:no /DEFAULTHUB:TEST IPsecEnable コマンド - IPsec VPN サーバー機能の有効化 / 無効化 IPsec 事前共有鍵の文字列 (9 文字以下を推奨): ******** コマンドは正常に終了しました。

SecureNat有効化、NatEnable、DHCPEnable

LOOXUを仮想ルータにしてVPN接続された端末からDHCP・NATでおうちLANにアクセスできるようにします。

他の方法としてはローカルブリッジ接続とかありますが、無線LANの制限で行えません。

VPNFAQ003. 無線 LAN カードを用いてローカルブリッジを構築する場合の注意事項 - SoftEther VPN プロジェクト

LOOX Uの内臓無線LANも当然ダメでした。

ちなみにSecureNatEnableとして有効化すると上記と同様の理由からか無線LANにつながらなくなります。

ですので、ここからはSSH接続ではなく、LOOXU本体での作業がいいです。

SecureNatEnable、NatEnable、DHCPEnableコマンド

そのままコマンド打つだけ

SecureNatEnable

NatEnable

DHCPEnable

VPN Server/TEST>SecureNatEnable SecureNatEnable コマンド - 仮想 NAT および DHCP サーバー機能 (SecureNAT 機能) の有効化 コマンドは正常に終了しました。 VPN Server/TEST>NatEnable NatEnable コマンド - SecureNAT 機能の仮想 NAT 機能の有効化 コマンドは正常に終了しました。 VPN Server/TEST>DHCPEnable DhcpEnable コマンド - SecureNAT 機能の仮想 DHCP サーバー機能の有効化 コマンドは正常に終了しました。

SecureNATをユーザモードで動かす(無線LANがつながらなくなるのでその対処)

これこれ。

VPNFAQ036. SecureNAT の動作モードにはどのような違いがありますか。 - SoftEther VPN プロジェクト

どうやらSecureNATをユーザモードで動かさないとダメなようなのでRawIPモード・カーネルモードで動かないように制御します。

コマンドが見当たらないのでvpn_server.configを直接書き換え

VPNサーバ停止

sudo systemctl stop vpnserver

vpn_server.config書き換え

sudo vi /usr/local/vpnserver/vpn_server.config

以下2項目をfalse→trueへ変更する

bool DisableIpRawModeSecureNAT true bool DisableKernelModeSecureNAT true

VPNサーバ起動

sudo systemctl start vpnserver

ネットワークが動いていないのでネットワークサービス再起動

sudo systemctl restart network-manager

※Lubuntu18.04はnetwork-managerってサービスになってました

ポート開放

外部からVPNで接続できるようにポート開放(ポートフォワーディング)の設定を行います。

F660Aの場合、

・ポートフォワーディング(アプリケーションリスト)

・ポートフォワーディング

の2通りのポートフォワーディング設定があるみたいなのですが、なぜかアプリケーションリストの方では接続できなかった。

そういうもんなのか(上記2つの違いもよくわからん)なにか設定が必要なのかがわからなかった。。。

という事で、アプリケーション>>ポートフォワーディングの設定で

VPNサーバ(LOOXU)へUDPの500と4500を通すように設定します。

クライアントからつないでみる

おうちLANのグローバルIPアドレスを知る

これね、このために調べたんだから。

garapappa.hatenablog.com

Windows10からの接続

スタート>設定>ネットワークとインターネット>VPN>+VPN接続を追加する

接続名 自分でわかるような任意の名前を(例:自宅VPN)

サーバ名またはアドレス おうちLANのグローバルIPアドレス

VPNの種類 事前共有キーを使ったL2TP/IPsec

事前共有キー IPsecEnableコマンドの時に設定したIPsec 事前共有鍵

サインイン情報の種類 ユーザ名とパスワード

ユーザ名(オプション) HUB上に作ったユーザID。ユーザ名@HUB名指定ができる(HUB名省略時はデフォルトのHUB)

パスワード 上記ユーザのパスワード

Andoroidからの接続

機種・Androidバージョンによって違うとは思いますが、Huawei honor 8での設定

設定>その他>VPN>VPNネットワークの追加

名前 自分でわかるような任意の名前

タイプ L2TP/IPSec PSK

サーバアドレス おうちLANのグローバルIPアドレス

L2TPセキュリティ保護 空白のまま

IPSec ID 空白のまま

IPSec事前共有鍵 IPsecEnableコマンドの時に設定したIPsec 事前共有鍵

詳細設定は不要かな?で保存

あとはユーザ名・パスワードを入力して接続

接続されたかの確認方法

ちゃんと接続されているのかを確認するのは何通りか方法ありますが、代表的なものを

ブラウザアクセスしたら自宅LANのIPからアクセスしてる風になってるか?

【NURO光】グローバルIPアドレスをLINEで通知する仕組みをつくってみた - がらぱっぱ

でも紹介した

IP address information

で表示されるIPアドレスが、おうちLANのグローバルIPアドレスであればOK

![[商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。] [商品価格に関しましては、リンクが作成された時点と現時点で情報が変更されている場合がございます。]](https://hbb.afl.rakuten.co.jp/hgb/1f929e29.b19283ea.1f929e2a.fd465312/?me_id=1206919&item_id=10004053&pc=https%3A%2F%2Fthumbnail.image.rakuten.co.jp%2F%400_mall%2Fe-plus%2Fcabinet%2Fl029%2Fm_csp02m.jpg%3F_ex%3D240x240&s=240x240&t=picttext)